wacht, Linux heeft antivirus-en anti-malware-oplossingen nodig? Ik dacht dat het immuun was voor zulke dingen. Misschien is hier wat verduidelijking nodig.

Allereerst is geen enkel besturingssysteem 100% immuun voor aanvallen. Of een machine nu online of offline is, het kan het slachtoffer worden van kwaadaardige code. Hoewel Linux minder gevoelig is voor dergelijke aanvallen dan bijvoorbeeld Windows, is er geen absolute als het gaat om beveiliging., Ik heb gezien, uit de eerste hand, Linux-servers getroffen door rootkits die zo smerig waren, de enige oplossing was om opnieuw te installeren en hopen dat de back-up van de gegevens was de huidige. Ik ben een slachtoffer van een (zeer korte) hacker krijgen op mijn bureaublad, omdat ik per ongeluk links desktop sharing lopen (dat was zeker een eye-opener). De les? Zelfs Linux kan kwetsbaar zijn.

dus waarom heeft Linux tools nodig om virussen, malware en rootkits te voorkomen?, Het zou duidelijk moeten zijn waarom elke server bescherming nodig heeft tegen rootkits – want als je eenmaal geraakt bent met een rootkit, zijn alle weddenschappen uitgeschakeld over de vraag of je kunt herstellen zonder het platform opnieuw te installeren. Het is antivirus en anti-malware waar admins beginnen steeds een beetje in de war.

laat ik het simpel zeggen — als uw server (of desktop voor die kwestie) gebruik maakt van Samba of sshfs (of een andere manier van delen), zullen die bestanden worden geopend door gebruikers die besturingssystemen draaien die kwetsbaar zijn., Wilt u echt de kans dat uw Samba share directory zou kunnen worden uit te delen bestanden die kwaadaardige code bevatten nemen? Als dat gebeurt, wordt je werk exponentieel moeilijker. Evenzo, als die Linux machine presteert als een mailserver, zou je nalatig zijn om geen av-scanning op te nemen (opdat uw gebruikers schadelijke mail doorsturen).

met dit alles gezegd, wat zijn uw opties? Laten we eens een kijkje nemen op een paar tools, aangeboden voor het Linux-platform, die een goede baan van het beschermen van u (en uw gebruikers) tegen virussen, malware, en rootkits.,

ClamAV

zonder twijfel is ClamAV de meest populaire optie om virussen van uw Linux-machines en uit uw gedeelde mappen te houden. Er zijn een paar redenen waarom ClamAV zo populair is onder de Linux-menigte. Ten eerste is het open source, wat op zichzelf al een grote overwinning is. Ten tweede, het is zeer effectief in het vinden van Trojaanse paarden, virussen, malware, en andere bedreigingen. ClamAV beschikt over een multi-threaded scanner daemon die perfect geschikt is voor mailservers en on-demand scannen.

ClamAV kan worden uitgevoerd vanaf de opdrachtregel of het met de ClamTK GUI., Beide gereedschappen zijn eenvoudig te gebruiken en zeer betrouwbaar. Het installeren van ClamAV is eenvoudig.

Voor Debian-systemen:

sudo apt install clamav

Voor RHEL/CentOS systemen:

sudo yum install epel-releasesudo yum install clamav

Voor Fedora-systemen:

sudo dnf install clamav

Voor SUSE-systemen:

sudo zypper in clamav

Als u een Debian-gebaseerde desktop te installeren kunt u ClamTK (de GUI) met het commando:

sudo apt install clamtk

Bij de installatie, het eerste wat u zult willen doen is de handtekeningen bijwerken met de opdracht sudo freshclam., Zodra dit is voltooid, kunt u een map scannen met het commando:

clamscan -r -i DIRECTORY

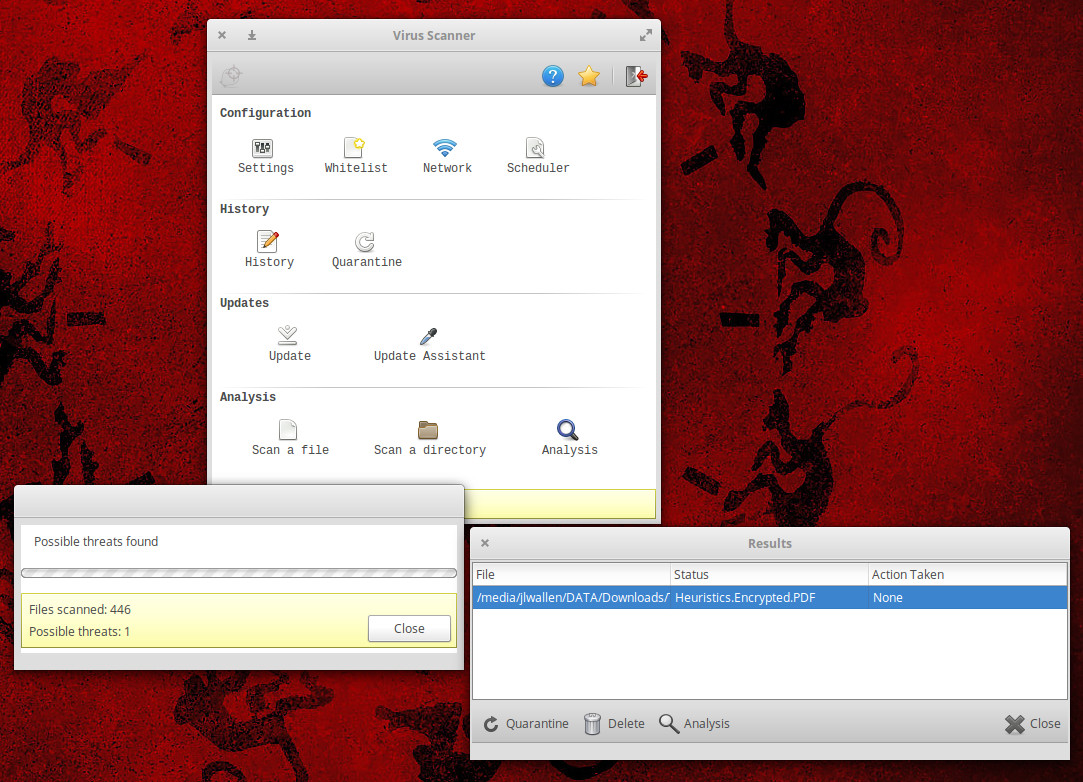

waarin map de locatie is om te scannen. De optie-r betekent recursief scannen en de opties-i betekent alleen afdrukken van geïnfecteerde bestanden. Als je met de GUI werkt, is het nog makkelijker. Vanuit de GUI kun je een scan uitvoeren en, mocht ClamAV iets vinden, erop handelen (figuur 1).

Het enige voorbehoud bij ClamAV is dat het geen real-time scannen omvat. In feite, als je niet met behulp van de clamtk GUI, dan om een geplande scan te maken, moet u gebruik maken van crontab. Met de ClamTK GUI, kunt u alleen het opzetten van een schema voor uw gebruiker home directory.

Sophos

Als u op zoek bent naar een niet-open source oplossing van een bedrijf dat al geruime tijd in de antivirus sector, Sophos biedt een gratis Linux scanner die uitstekend werk doet., Deze specifieke oplossing doet on-access en on-demand scans voor virussen, Trojaanse paarden, en malware. Om te voorkomen dat uw Linux-machine een distributiepunt voor kwaadaardige software wordt, detecteert, blokkeert en verwijdert Sophos Antivirus voor Linux malware van Windows, Mac en Android. Wat Sophos boven ClamAV maakt, is de opname van een real-time scanner. Voor desktops die veel bestanden delen, dat is een deal maker.,

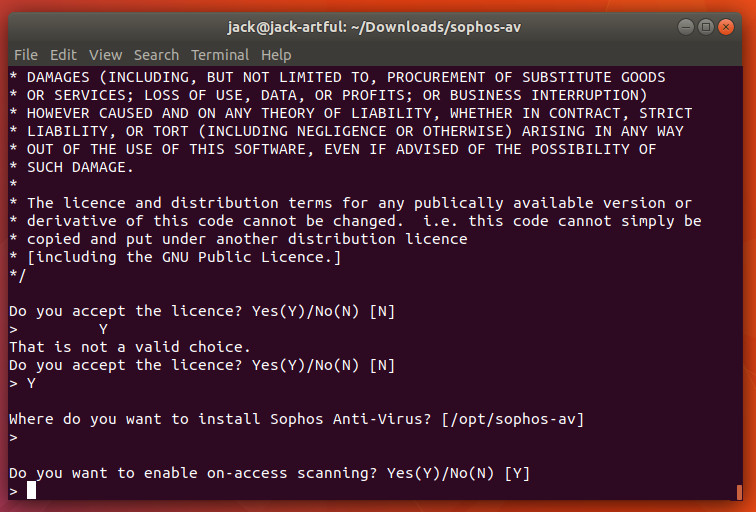

zodra u akkoord bent gegaan met de Sophos licentie (en een beetje informatie hebt ingevoerd), kunt u het distributie-agnostische installatieprogramma downloaden, het bestand uitpakken en installeren met het commando sudo sh install.sh tijdens de installatie (Figuur 2) wordt u gevraagd of u on-access scannen (real-time) wilt inschakelen.

u wordt ook gevraagd welk type Automatisch bijwerken moet worden gebruikt voor virusdefinities., U kunt kiezen uit Sophos servers, uw eigen servers, of geen. U kunt er ook voor kiezen om de gratis of ondersteunde versie van Sophos te installeren en een proxy te configureren (indien nodig).

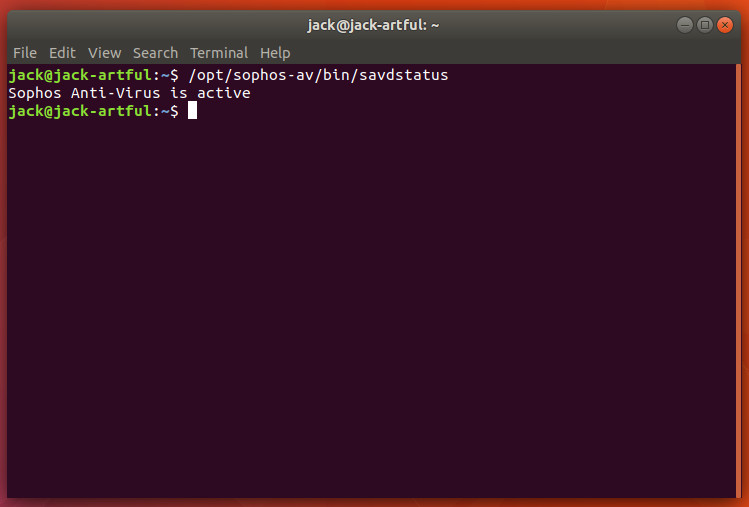

als de installatie is voltooid, draait Sophos en beschermt hij uw machine in real time. Er is geen GUI voor Sophos, dus je bent beperkt tot de commandoregel. U kunt controleren of Sophos actief is met het commando:

/opt/sophos-av/bin/savdstatus

bij het uitvoeren van het commando ziet u dat Sophos Anti-Virus actief is (Figuur 3).,

Als u een scan op aanvraag wilt uitvoeren, is dit zo eenvoudig als:

savscan DIRECTORY

waar de map de te scannen map is.

chkrootkit en rkhunter

geen gereedschap is belangrijker voor de beveiliging van uw Linux server dan chkrootkit of rkhunter.,t wijziging

Als de interface is in promiscuous mode

lastlog verwijderingen

wtmp verwijderingen

Tekenen van LKM trojans

Quick and dirty snaren vervangen

utmp verwijderingen

De chkrootkit tool kan worden geïnstalleerd op Debian gebaseerde systemen met het volgende commando:

sudo apt install chkrootkit

De rkhunter tool kan worden geïnstalleerd op CentOS-achtige systemen met de commando ‘ s:

sudo yum install epel-releasesudo yum install rkhunter

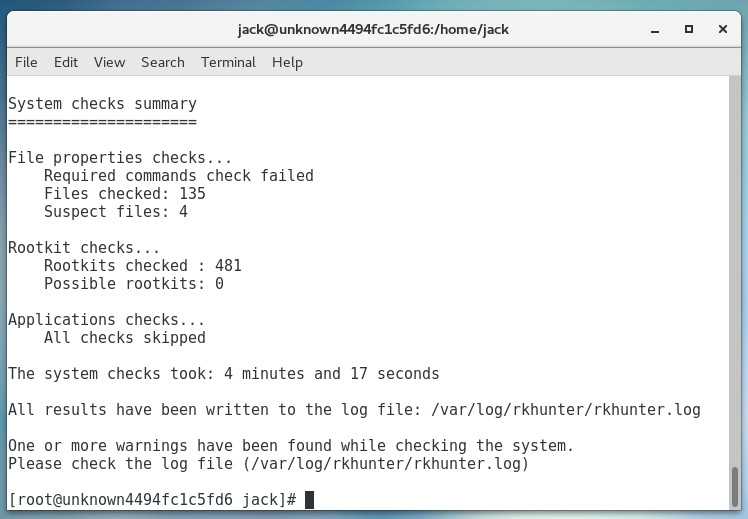

Eenmaal geïnstalleerd, het gebruik is zeer eenvoudig: Probleem sudo chkrootkit of sudo rkhunter -c., Beide commando ‘ s duiken in het systeem en controleren op bekende rootkits. Tijdens de rkhunter scan, moet u druk op Enter op uw toetsenbord (wanneer gevraagd), als het loopt door de verschillende stadia van de controle. Wanneer de scan is voltooid, rapporteren beide tools hun bevindingen (Figuur 4).

Stay safe

Er zijn veel meer opties beschikbaar, maar deze vier tools zouden een lange weg moeten gaan om u veilig te houden., Of u nu alleen een opdrachtregel antivirus/malware/trojan scanner, een GUI, of een hulpmiddel om te jagen voor rootkits nodig, je bent gedekt. Trap niet in de val van te denken dat, omdat je Linux gebruikt, je volkomen veilig bent…zelfs zonder bescherming.

leer meer over Linux via de gratis” Introduction to Linux ” cursus van de Linux Foundation en edX.