Warten Sie, Linux benötigt Antiviren-und Anti-Malware-Lösungen? Ich dachte, es wäre immun gegen solche Dinge. Vielleicht ist hier ein wenig Klarstellung notwendig.

In erster Linie ist kein Betriebssystem zu 100 Prozent immun gegen Angriffe. Unabhängig davon, ob eine Maschine online oder offline ist, kann sie bösartigem Code zum Opfer fallen. Obwohl Linux weniger anfällig für solche Angriffe ist als beispielsweise Windows, gibt es keine absolute Sicherheit., Ich habe aus erster Hand gesehen, wie Linux-Server von Rootkits getroffen wurden, die so böse waren, dass die einzige Lösung darin bestand, die Datensicherung neu zu installieren und zu hoffen, dass sie aktuell war. Ich war Opfer eines (sehr kurzen) Hackers, der auf meinen Desktop kam, weil ich versehentlich die Desktop-Freigabe laufen ließ (das war sicherlich ein Augenöffner). Die Lektion? Sogar Linux kann anfällig sein.

Warum benötigt Linux Tools, um Viren, Malware und Rootkits zu verhindern?, Es sollte offensichtlich sein, warum jeder Server Schutz vor Rootkits benötigt — denn sobald Sie von einem Rootkit getroffen werden, sind alle Wetten deaktiviert, ob Sie sich erholen können, ohne die Plattform neu zu installieren. Es ist Antivirus und Anti-Malware, wo Administratoren ein bisschen verwirrt werden.

Lassen Sie es mich einfach sagen — wenn Ihr Server (oder Desktop) Samba oder sshfs (oder andere Freigabemittel) verwendet, werden diese Dateien von Benutzern geöffnet, auf denen Betriebssysteme ausgeführt werden, die anfällig sind., Möchten Sie wirklich die Chance nutzen, dass Ihr Samba-Freigabeverzeichnis Dateien ausschaltet, die schädlichen Code enthalten? Wenn das passieren sollte, wird Ihr Job exponentiell schwieriger. Wenn dieser Linux-Computer als Mailserver ausgeführt wird, sollten Sie keine AV-Scans einschließen (damit Ihre Benutzer keine bösartigen E-Mails weiterleiten).

Mit all dem gesagt, was sind Ihre Optionen? Schauen wir uns einige Tools an, die für die Linux-Plattform angeboten werden und Sie (und Ihre Benutzer) vor Viren, Malware und Rootkits schützen.,

ClamAV

Ohne Zweifel ist ClamAV die beliebteste Option, um Viren von Ihren Linux-Computern und von Ihren freigegebenen Verzeichnissen fernzuhalten. Es gibt einige Gründe, warum ClamAV bei der Linux-Masse so beliebt ist. Erstens ist es Open Source, was an und für sich ein großer Gewinn ist. Zweitens ist es sehr effektiv bei der Suche nach Trojanern, Viren, Malware und anderen Bedrohungen. ClamAV verfügt über einen Multithread-Scanner-Daemon, der sich perfekt für Mailserver und On-Demand-Scans eignet.

ClamAV kann über die Befehlszeile oder über die ClamTK-GUI ausgeführt werden., Beide Werkzeuge sind einfach zu bedienen und sehr zuverlässig. Die Installation von ClamAV ist einfach.

Für Debian-basierte Systeme:

sudo apt install clamav

Für RHEL/CentOS-Systeme:

sudo yum install epel-releasesudo yum install clamav

Für Fedora-basierte Systeme:

sudo dnf install clamav

Für SUSE-basierte Systeme:

sudo zypper in clamav

Wenn Sie einen Debian-basierten Desktop ausführen, können Sie ClamTK (die GUI) mit dem folgenden Befehl installieren:

sudo apt install clamtk

Bei der Installation sollten Sie zuerst die Signaturen mit dem Befehl sudo freshclam aktualisieren., Sobald dies abgeschlossen ist, können Sie ein Verzeichnis mit dem Befehl scannen:

clamscan -r -i DIRECTORY

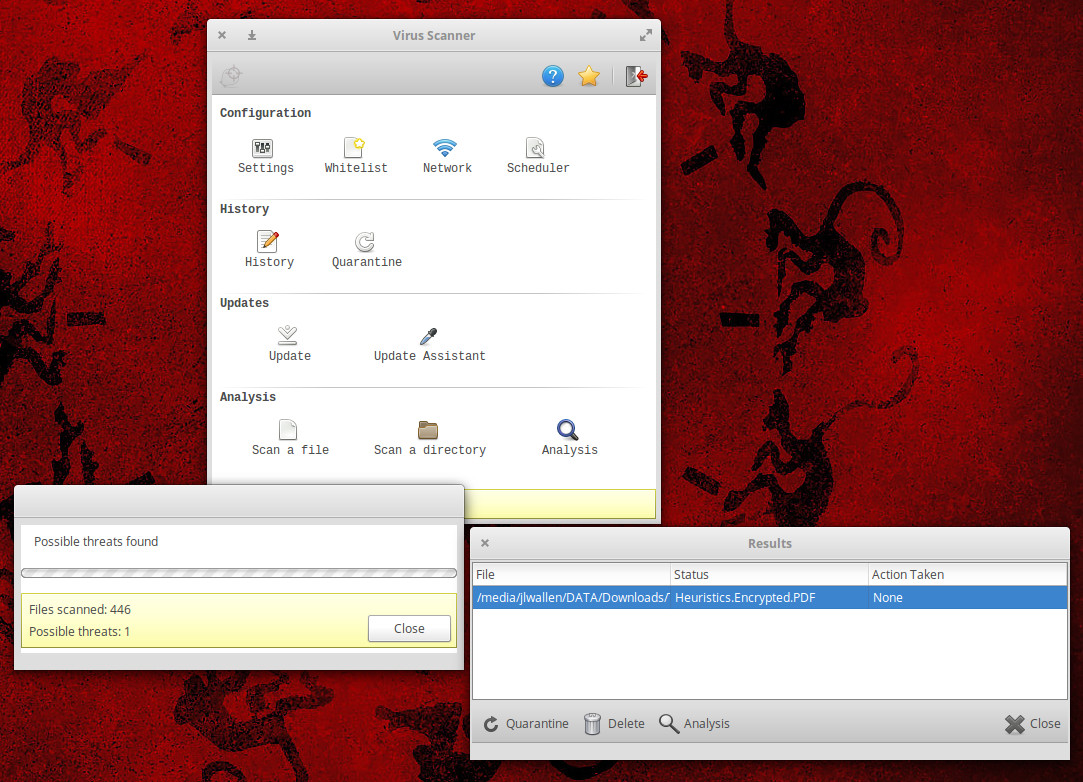

wobei VERZEICHNIS der zu scannende Speicherort ist. Die Option-r bedeutet, rekursiv zu scannen, und die Optionen-i bedeutet, nur infizierte Dateien auszudrucken. Wenn Sie mit der GUI arbeiten, ist es noch einfacher. Über die GUI können Sie einen Scan ausführen und, falls ClamAV etwas findet, darauf einwirken (Abbildung 1).

Der einzige Nachteil von ClamAV ist, dass es kein Echtzeit-Scannen enthält. Wenn Sie die ClamTK-GUI nicht verwenden, müssen Sie crontab verwenden, um einen geplanten Scan zu erstellen. Mit der ClamTK-GUI können Sie nur einen Zeitplan für Ihr Benutzer-Home-Verzeichnis einrichten.

Sophos

Wenn Sie nach einer Nicht-Open-Source-Lösung eines Unternehmens suchen, das seit geraumer Zeit im Antivirensektor tätig ist, bietet Sophos einen kostenlosen Linux-Scanner an, der hervorragende Arbeit leistet., Diese spezielle Lösung führt On-Access-und On-Demand-Scans nach Viren, Trojanern und Malware durch. Um zu verhindern, dass Ihr Linux-Computer zu einem Verteilungspunkt für schädliche Software wird, erkennt, blockiert und entfernt Sophos Antivirus für Linux Windows -, Mac-und Android-Malware. Was Sophos über ClamAV auszeichnet, ist die Einbeziehung eines Echtzeitscanners. Für Desktops, die viele Dateien gemeinsam nutzen, ist das ein Deal Maker.,

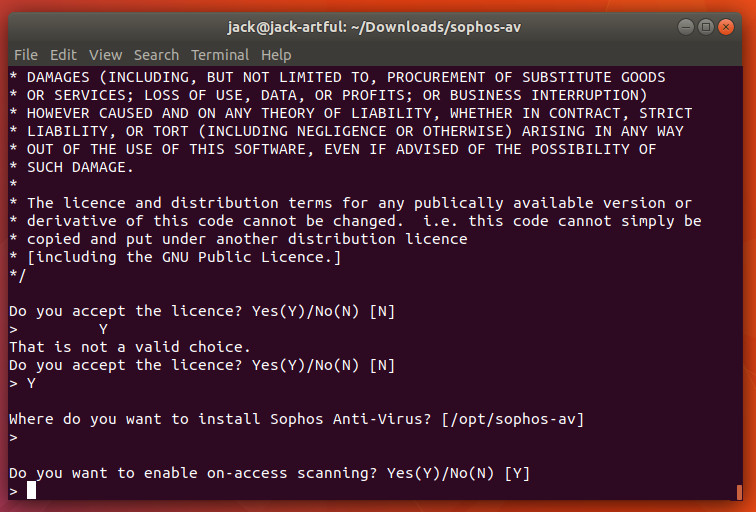

Sobald Sie der Sophos-Lizenz zugestimmt haben (und einige Informationen eingegeben haben), können Sie das distributionsunabhängige Installationsprogramm herunterladen, die Datei extrahieren und mit dem Befehl sudo installieren. install.sh. Während der Installation (Abbildung 2) werden Sie gefragt, ob Sie das On-Access-Scannen (Echtzeit) aktivieren möchten.

Sie werden auch gefragt, welche Art der automatischen Aktualisierung für Virendefinitionen verwendet werden soll., Sie können zwischen Sophos-Servern, Ihren eigenen oder keinen Servern wählen. Sie können auch die kostenlose oder die unterstützte Version von Sophos installieren sowie einen Proxy konfigurieren (falls erforderlich).

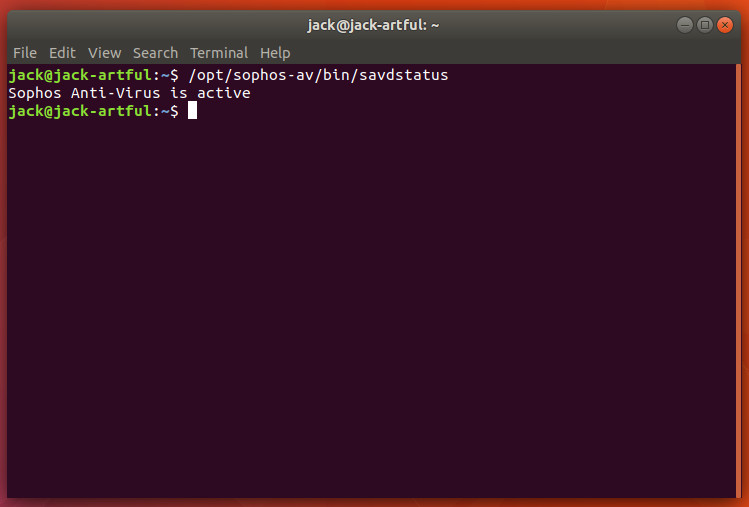

Nach Abschluss der Installation wird Sophos ausgeführt und schützt Ihren Computer in Echtzeit. Es gibt keine GUI für Sophos, daher sind Sie auf die Befehlszeile beschränkt. Sie können überprüfen, ob Sophos mit dem folgenden Befehl ausgeführt wird:

/opt/sophos-av/bin/savdstatus

Wenn Sie den Befehl ausgeben, sollten Sie sehen, dass Sophos Anti-Virus aktiv ist (Abbildung 3).,

Wenn Sie einen On-Demand-Scan ausführen möchten, ist dies so einfach wie:

savscan DIRECTORY

Wobei VERZEICHNIS das zu scannende Verzeichnis ist.

chkrootkit und rkhunter

Kein Tool ist für die Sicherheit Ihres Linux-Servers wichtiger als entweder chkrootkit oder rkhunter.,t modification

If the interface is in promiscuous mode

lastlog deletions

wtmp deletions

Signs of LKM trojaner

Quick and dirty strings replacement

utmp deletions

Das chkrootkit-Tool kann auf Debian-basierten Systemen mit folgendem Befehl installiert werden:

sudo apt install chkrootkit

Das rkhunter-Tool kann auf CentOS-ähnlichen Systemen mit den Befehlen installiert werden:

sudo yum install epel-releasesudo yum install rkhunter

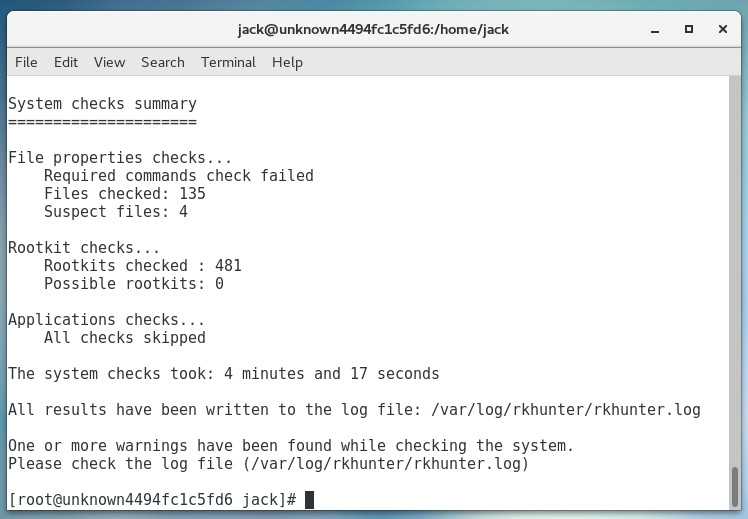

Nach der Installation ist die Verwendung sehr einfach: Geben Sie entweder sudo chkrootkit oder sudo rkhunter-c., Beide Befehle tauchen in das System ein und suchen nach bekannten Rootkits. Während des Rkhunter-Scans müssen Sie die Eingabetaste auf Ihrer Tastatur drücken (wenn Sie dazu aufgefordert werden), da sie die verschiedenen Phasen der Prüfung durchläuft. Wenn der Scan abgeschlossen ist, melden beide Tools ihre Ergebnisse (Abbildung 4).

Stay safe

Es gibt noch viele weitere Optionen, aber diese vier Tools sollten einen langen Weg zurücklegen, um Sie zu schützen., Unabhängig davon, ob Sie nur einen Antiviren – /Malware – /Trojanerscanner über die Befehlszeile, eine GUI oder ein Tool zur Jagd nach Rootkits benötigen, sind Sie versichert. Fallen Sie einfach nicht in die Falle zu denken, dass Sie, weil Sie Linux verwenden, vollkommen sicher sind…auch ohne Schutz.

Erfahren Sie mehr über Linux durch die kostenlose „Einführung in Linux“ Kurs von der Linux Foundation und edX.